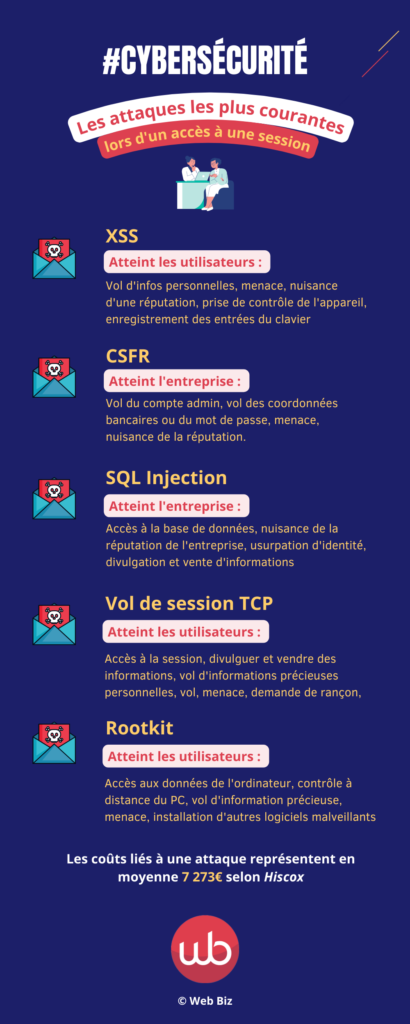

Les cyberattaques ont augmenté de 38 à 43% en 2021 et visent les TPE et PME. Les coûts liés à une attaque représentent en moyenne 7 273€ selon Hiscox.

Êtes-vous prêt à perdre 7273€ à cause d’une cyberattaque ?

De nos jours, les hackers sont nombreux, performants et découvrent de plus en plus de failles de sécurité. Ainsi, ils peuvent dérober vos données et celles de vos clients. Une perte de temps et d’argent, c’est pourquoi il est indispensable de bien protéger son site web.

Regardons ensemble les diverses attaques informatiques et les solutions à mettre en œuvre pour y remédier.

Les cyberattaques liées aux sessions et applications les plus fréquentes :

1. XSS : Cross Site Scripting

Qu’est-ce que le XSS ?

Le Cross Site Scripting est une attaque courante sur internet qui se manifeste sur des sites web mal protégés où le cybercriminel arrive à insérer un script malveillant côté client. Cette technique vise les internautes du site et permet soit de modifier le contenu et par exemple rediriger vers site malveillant, soit de récupérer ses données sensibles d’interactions sur le site (formulaire, paiement CB, etc.).

L’attaquant utilise cette faille pour voler, menacer, nuire une réputation. De plus, une fois qu’une cible vulnérable est entrée dans son piège il peut aller plus loin et prendre le contrôle de son ordinateur, enregistrer les entrées du clavier avec d’autres procédés.

2. CSRF : Cross Site Request Forgery (ou XSRF)

Qu’est-ce que le CSRF ?

Le Cross site request forgery est une attaque que l’utilisateur ne remarque pas, car il exécute naïvement des actions indésirables sur une session web. Il suffit que l’utilisateur reste actif sur la page pour que l’attaque soit possible.

L’utilisateur est piégé avec un email ou un message qui mène vers un formulaire avec une fausse redirection de site pour la modification de données comme l’IBAN ou le mot de passe par exemple. Il recueille de cette manière des informations personnelles précieuses, pire encore si l’utilisateur possède un compte administrateur cela peut nuire à l’application web.

3. SQL injection

Qu’est-ce que SQL injection ?

Un SQL injection est une attaque qui consiste à utiliser une partie du code SQL pour dérober un accès à la base de données.

Le SQL est généralement utilisé pour les formulaires, page de connexion, vente, inscription. L’hackeur arrive à détourner le mot de passe grâce à une faille. Il tape un code SQL que la base de données accepte due à l’exactitude du code en lui-même, et ce malgré le rapport incohérent avec le mot de passe. Cette attaque est la plus fréquente de par l’ancienneté du langage SQL et survient surtout avec des programmes d’automatisation du SQL qui maximise les failles.

Par conséquent, il peut nuire la réputation et l’image de marque, usurper l’identité, accéder aux données, les divulguer ou les vendre.

4. Vol de session TCP ou session hijacking

Qu’est-ce que le vol de session TCP ?

Le vol de session est comme son nom l’indique, une cyberattaque réalisée en prenant le contrôle d’une session; pour ce faire, l’hackeur vole le cookie de session et localise l’ID de session. Ainsi, il peut accéder aux données personnelles, voler l’utilisateur, acheter, demander une rançon. Les principaux types d’attaque de vol de session sont XSS, des logiciels malveillants.

5. Rootkit

Qu’est-ce qu’un rootkit ?

Un rootkit est un logiciel camouflé dans les composants de l’ordinateur des utilisateurs, l’hackeur peut alors y accéder et contrôler à distance comme s’il était l’administrateur. Les rootkits sont généralement installés grâce au virus type cheval de Troie, l’attaquant peut faire tout ce qu’il veut sur le PC.

Quelles sont les solutions pour remédier aux cyberattaques ?

- Utiliser un firewall, un type de pare-feu, un antispam, un antivirus, un anti-CSRF.

- Utiliser régulièrement un scanner de vulnérabilité qui identifie et corrige l’erreur.

- Corriger la faille avec du code informatique, une configuration du serveur.

- Effectuer une analyse de routine.

- Consulter un professionnel reste la meilleure option si vous souhaitez protéger vos clients et vous de cette attaque.

Nos solutions pour limiter les attaques informatiques

Nous assurons la sécurité des sites de nos clients :

- Sauvegarde quotidienne et restauration rapide en cas de besoin

- Surveillance et réparation des failles

- Veille technique des dernières failles connues

- Plugins et extensions tierces vérifiées

- Développement sécurisé et protection maximale

- Maintenances et mises à jour régulières

Protégez-vous, contactez-nous.

Sources :

ssi.gouv, Owasp.org, Vaadata.com, Norton, Ionos, Kaspersky

À lire aussi :